信安學習筆記之惡意代碼攻擊及分析技術

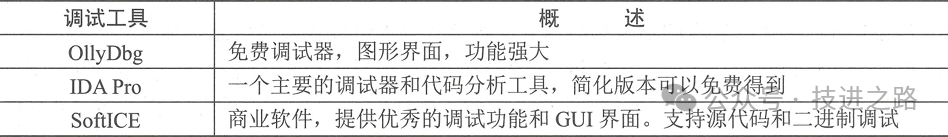

一、惡意代碼攻擊技術

1、進程注入技術

系統服務和網絡服務在操作系統中,當系統啟動時被自動加載。進程注入技術就是將這些與服務相關的嵌入了惡意代碼程序的可執行代碼作為載體,實現自身隱藏和啟動的目的。這類惡意代碼只需要安裝一次,就能被服務加載到系統中運行,并且可以一直處于活躍狀態。

2、超級管理技術

部分惡意代碼能夠攻擊反惡意代碼軟件。惡意代碼采用超級管理技術對反惡意代碼軟件系統進行拒絕服務攻擊,阻礙反惡意代碼軟件的正常運行。例如,“廣外女生”是一個國產特洛伊木馬,對“金山毒霸”和“天網防火墻”采用超級管理技術進行拒絕服務攻擊。

3、端口反向連接技術

防火墻對于外網進入內部的數據流有嚴格的訪問控制策略,但對于從內到外的數據并沒有嚴格控制。指令惡意代碼使用端口反向連接技術使攻擊的服務端(被控制端)主動連接客戶端 (控制端)端口。最早實現這項技術的木馬程序是國外的“Boinet",它可以通過ICO、IRC、HTTP和反向主動連接這4種方式聯系客戶端。 “網絡神偷”是我國最早實現端口反向連接技術的惡意代碼。 “灰鴿子”則是這項技術的集大成者,它內置FTP、域名、服務端主動連接這3種服務端在線通知功能。

4、緩沖區溢出攻擊技術

惡意代碼利用系統和網絡服務的安全漏洞植入并且執行攻擊代碼,攻擊代碼以一定的權限運行有緩沖區溢出漏洞的程序來獲得被攻擊主機的控制權。緩沖區溢出攻擊成為惡意代碼從被動式傳播轉為主動式傳播的主要途徑之一。例如,”紅色代碼“利用 IIS Server上Indexing Service 的緩沖區溢出漏洞完成攻擊、傳播和破壞等惡意目的。

二、惡意代碼的分析技術

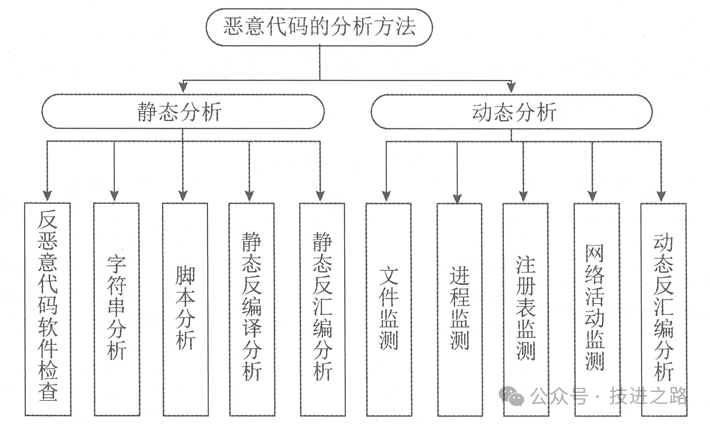

惡意代碼的分析方法由靜態分析方法和動態分析方法兩部分構成。其中,靜態分析方法有反惡意代碼軟件的檢查、字符串分析和靜態反編譯分析等;動態分析方法包括文件監測、進程監測、注冊表監測和動態反匯編分析等。

1、靜態分析方法

惡意代碼的靜態分析主要包括以下方法:

(1) 反惡意代碼軟件的檢測和分析。反惡意代碼軟件檢測惡意代碼的方法有特征代碼法、校驗和法、行為監測法、軟件模擬法等。根據惡意代碼的信息去搜尋更多的資料,若該惡意代碼的分析數據已被反惡意代碼軟件收錄,那就可以直接利用它們的分析結果。

(2) 字符串分析。字符串分析的目的是尋找文件中使用的ASCII或其他方法編碼的連續字符串。一些有用的信息可以通過在惡意代碼樣本中搜尋字符串得到,比如:惡意代碼的名字、幫助和命令行選項、用戶對話框,可以通過它分析惡意代碼的目的、后門密碼、惡意代碼相關的網址、惡意代碼作者或者攻擊者的E-mail地址、惡意代碼用到的庫,函數調用, 以及其他的可執行文件、其他的有用的信息。

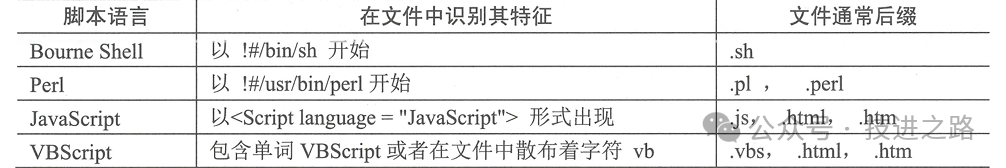

(3)腳本分析。惡意代碼如果是用JS、Perl或者shell腳本等腳本語言編寫的,那么惡意代碼本身就可能帶有源代碼。通過文本編輯器將腳本打開查看源代碼。腳本分析能幫助分析者用較短時間識別出大量流行的腳本類型。

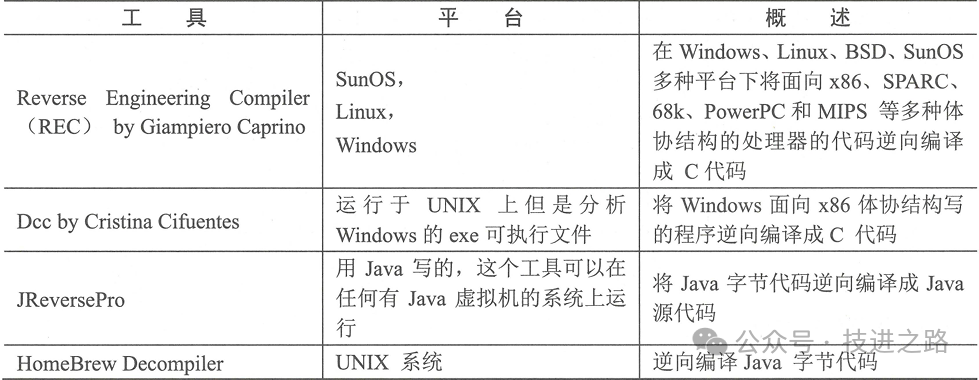

(4)靜態反編譯分析。對于攜帶解釋器的惡意代碼可以采用反編譯工具查看源代碼。源代碼在編譯時,代碼會被編譯器優化,組成部分被重寫,使得程序更適合解釋和執行,上述面向計算機優化的特性,使得編譯的代碼不適合逆向編譯。因此,逆向編譯是將對機器優化的代碼重新轉化成源代碼,這使得程序結構和流程分離開來,同時變量的名字由機器自動生成,這使得逆向編譯的代碼有著較差的可讀性。下表列出了一些反編譯工具,它們能夠生成被編譯程序的C或者Java語言的源代碼。

(5)靜態反匯編分析。有線性遍歷和遞歸遍歷兩種方法。GNU程序objdump和一些鏈接優化工具使用線性遍歷算法從輸入程序的入口點開始反匯編,簡單地遍歷程序的整個代碼區, 反匯編它所遇到的每一條指令。雖然方法簡單,但存在不能夠處理嵌入指令流中的數據的問題,如跳轉表。遞歸遍歷算法試圖用反匯編出來的控制流指令來指導反匯編過程,以此解決上面線性遍歷所存在的問題。直觀地說,無論何時反匯編器遇到一個分支或者CALL指令,反匯編都從那條指令的可能的后續指令繼續執行。很多的二進制傳輸和優化系統采用這種方法。其缺點是很難正確判定間接控制轉移的可能目標。惡意代碼被反匯編后,就可用控制流分析來構造它的流程圖,該圖又可以被許多的數據流分析工具所使用。由于控制流程圖是大多數靜態分析的基礎,所以不正確的流程圖反過來會使整個靜態分析過程得到錯誤的結果。

2、動態分析方法

惡意代碼的動態分析主要包括以下方法:

(1) 文件監測。惡意代碼在傳播和破壞的過程中需要依賴讀寫文件系統,但存在極少數惡意代碼只是單純依賴內存卻沒有與文件系統進行交互。惡意代碼執行后,在目標主機上可能讀寫各文件,修改程序,添加文件,甚至把代碼嵌入其他文件,因此對文件系統必須進行監測。 fileMon 是常用的文件監測程序,能夠記錄與文件相關的動作,例如打開、讀取、寫入、關閉、 刪除和存儲時間戳等。另外還有文件完整性監測工具,如Trip wire、 AIDE等。

(2) 進程監測。惡意代碼要入侵甚至傳播,必須有新的進程生成或盜用系統進程的合法權限,主機上所有被植入進程的細節都能為分析惡意代碼提供重要參考信息。常用的進程監測工具是Process Explorer, 它將機器上的每一個執行中的程序顯示出來,將每一個進程的工作詳細展示出來。雖然Windows系統自己內嵌了一個進程展示工具,但是只顯示了進程的名字和 CPU 占用率,這不足以用來了解進程的詳細活動情況。而Process Explorer 比任何的內嵌工具更有用,它可以看見文件、注冊表鍵值和進程裝載的全部動態鏈接庫的情況,并且對每一個運行的進程, 該工具還顯示了進程的屬主、獨立細致特權、優先級和環境變量。

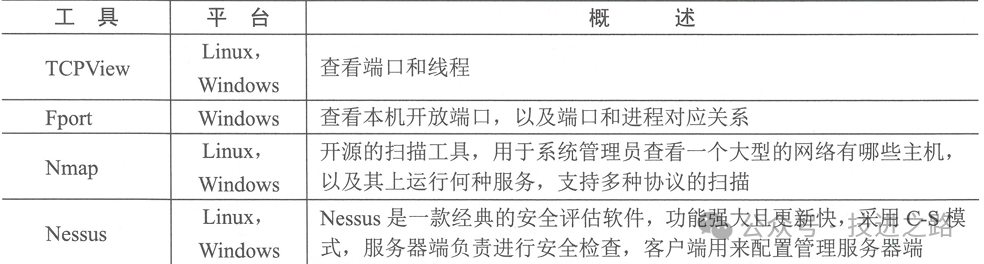

(3) 網絡活動監測。 惡意代碼經歷了從早期的單一傳染形式到依賴網絡傳染的多種傳染方式的變化,因此分析惡意代碼還要監測惡意代碼的網絡行為。使用網絡嗅探器檢測惡意代碼傳播的內容,當惡意代碼在網絡上發送包時,嗅探器就會將它們捕獲。下表列出了一些網絡監測工具。

(4) 注冊表監測。 Windows 操作系統的注冊表是個包含了操作系統和大多數應用程序的配置的層次數據庫,惡意代碼運行時一般要改變Windows 操作系統的配置來改變 Windows 操作系統的行為,實現惡意代碼自身的目的。 常用的監測軟件是 Regmon, 它能夠實時顯示讀寫注冊表項的全部動作。

(5) 動態反匯編分析。動態反匯編指在惡意代碼的執行過程中對其進行監測和分析。其基本思想是將惡意代碼運行的控制權交給動態調試工具。該監測過程從代碼的入口點處開始,控制權在程序代碼與調試工具之間來回傳遞,直到程序執行完為止。這種技術能得到正確的反匯編代碼, 但只能對程序中那些實際執行的部分有效。目前主要的動態反匯編分析方法有以下兩種:

? 同內存調試。這種方法使調試工具與被分析惡意代碼程序加載到相同的地址空間里。 該方法的優點是實現代價相對較低,控制權轉交到調試工具或者從調試工具轉回惡意代碼程序的實現相對來說比較簡單;缺點是需要改變被分析程序的地址。

? 仿真調試,即虛擬調試。這種方法是讓調試工具與分析的惡意代碼程序處于不同的地址空間,可繞過很多傳統動態反跟蹤類技術。這種方法的優點是不用修改目標程序中的地址,但在進程間控制權的轉移上要付出較高的代價。